kail 리눅스를 이용한 WPA,WPA2 와이파이 크랙 방법 설명 입니다

이건 오로지 테스트 목적과 와이파이 비밀 번호를 쉽게 설정하면

왜 뚫기 쉬운지 이해하기 위함입니다

크랙은 와이파이 패스워드 등을 깬다는 의미고

해킹은 더 나아가 데이터를 가로채

자신의 사적인 이익을 위해

타인에게 피해를 주는 행동을 의미합니다

*******************************************************************

* 타인의 통신망을 크랙하거나 해킹하면 법에 접촉됩니다

* 재산적 정신적 육체적으로 손해를 볼수도 있다는 뜻입니다

*******************************************************************

kail 설치방법은 VMWARE 를 이용한 설치 방법을 참고하세요

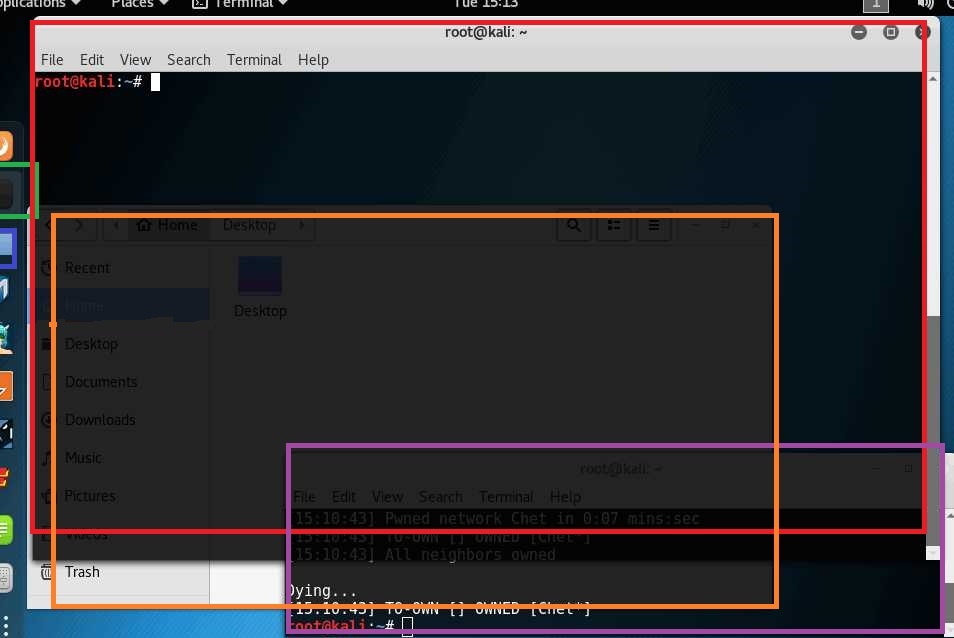

왼쪽 초록색 표시의 아이콘을 클릭해 터미널 화면 두개를 뛰웁니다.

빨간색 표시의 작업화면 하나

그리고 보조로 보라색 표시의 작업 화면 하단에 작게 하나

왼쪽 파란색 표시의 아이콘을 클릭한 후

주황색 표시의 화면이 나타나면

위 그림은 가려서 잘 안 보이지만 제일 앞에 창이 나타납니다

HOME 이라고 적힌 곳을 클릭합니다

Desktop 아이콘 빼고 다른 아이콘은 다 지워버리면 됩니다

마우스 드래그 선택 후

키보드의 오른쪽 키패드 Delete 키로 만 삭제됩니다

그런 후 터미널 화면에서

와이파이 어뎁터를 인식 시킵니다.

airmon-ng start wlan0

만약 kail 에서 지원하는 wifi 어뎁터라면 위와 같이 뜨게 됩니다

제가 여러가지 wifi 어뎁터를 사용해 봤지만,

여태까지 kail 에서 사용가능한 것은 딱 2개 였습니다

tp-link 722n v1

요세 나오는 tp-link 722n 버전 v2 ,v3 는

더이상 kail 에서 사용할수 없습니다

사용 하는 칩이 다릅니다.

dwa-140

이 모델도 제대로 작동 합니다.

하지만 wep 형식의 와이파이 공격시

인젝션이 들어가지 않습니다

wep 는 100% 크랙 가능하기 때문에

지금은 wep는 사용하지 않고

99% 이상 wpa2 를 사용합니다.

그 외에 추천 수신기로는 인터넷에서

alfa wifi 수신기를 검색해 보세요

그런 후 주변이 떠도는 와이파이 신호를 찾도록 합니다.

보통 airodump-ng wlan0 명령을 사용하나

제가 테스트를 위해 kail를 새로 설치하고

어뎁터를 최초로 인식 시키자

airodump-ng wlan0mon 명령만 사용 가능 했습니다

vmware를 사용해 kail 에서 종료 후

작업 환경을 suspend로 저장하고

다시 들어가면 airodump-ng wlan0 를 사용하면 됩니다

하지만 이번처럼 테스트를 하기위해 최초로 인식 시킬려고 하니

airodump-ng wlan0mon 를 사용 해야 했습니다

wlan0 이 되면 wlan0 을 사용하시고

wlan0mon 이 되면 wlan0mon 을 사용하세요

여기서는 wlan0 으로 설명 하겠습니다.

airodump-ng wlan0 명령을 입력하면

위와 같이 나의 와이파이 수신기 주변을 떠도는 신호들이 잡힙니다

저는 wpa2 크랙 테스트를 위해

test 와이파이 신호를 하나 만들어 뛰었습니다

위 그림에서 test wpa2 (빨간색 표시)

간단 설명

보라색 - 와이파이의 MAC , 집주소 처럼 고유의 번호를 가지고 있습니다

노란색 - PWR 와이파이의 강도입니다

값이 낮을수록 가까이 있다는 뜻입니다.

- 수치가 낮을수록 신호가 좋은것이며

- 수치가 높을수록 신호가 멀리 있거나 , 안 좋다는 뜻입니다.

보통 와이파이 수신기의 기기마다 수치가 다르지만

-60 전까지는 와이파이를 사용하기에 신호가 좋은 편이며

-75 이상은 사용하기에 신호가 별로 좋지 않습니다

송신기를 바로 옆에 두었을때 신호가 -40정도 나옵니다

이것도 기기마다 약간 차이가 있음

초록색 - Beacons 와이파이를 송출하는 수신기에서

매 일정 시간마다 발생하는 신호같은것 입니다

(제가 wifi 전문가가 아니라, 설명이 좀 미흡할수 있습니다...)

PWR 과 Beacons 가 좋을수록 신호가 우수하다는 뜻입니다.

파란색 - Data , 이 와이파이와 접속된 기기와 주고 받는 데이터

만약 이 수치가 계속 0 이라면

해당 와이파이와 접속한 기기가 없으므로

크랙을 위한 handsake 를 수집이 불가능 합니다

와이파이 송신기와 접속한 기기가 데이터를 주고 받을때

무선 신호 특성상 끊어 졌다 접속했다를 반복하는 경우가 발생합니다

이때 접속 하고 있던 기기가 와이파이 송신기에 재 접속할때

발생하는 handsake 를 가로체 크랙을 하는 것입니다

handsake 의 더 깊은 부분은 알고 싶다면 구글 검색해 보세요

그리고 data 가 발생하더라도

접속한 기기의 신호, PWR 가 안 좋으면

handsake를 잘 잡지 못하는 것 같습니다

CTRL+C 을 눌러 검색을 멈춘다음

크랙을 할려는 신호의 MAC 을 드레그 해서 복사합니다.

그리고 그림 아래 처럼, 사각형 커서에 붙여 넣기를 합니다.

airodump-ng -c 11 -w a --bssid 사각형 커서 wlan0

사각형 커서 위에서 오른쪽 마우스 클릭후 Copy

그러면 mac 을 일일이 적지 않아도 됩니다.

airodump-ng -c 11 -w a --bssid 00:00:00:88:fa:fa wlan0

위 간단 설명

airodump-ng - 채널 데이터를 모우고 검색하기 위한 명령 입니다.

-c 11 - 정보를 수집하고자 하는 test 의 채널이 11 임을 가르킵니다.

-w a 수집한 정보를 a 파일 이름으로 저장한다는 뜻입니다.

--bssid -정보를 수집할 test , wpa2 신호의 의 mac 어드래스를 가르킵니다.

wlan0mon -정보를 수집하는 와이파이 수신기를 가르킵니다.

-보통 vmware 에서 재실행 할때는 보통 wlan0 명령을 씁니다.

-wlan0mon 이 안되면 wlan0 를 해보시고

wlan0 이 안되면 wlan0mon 해보세요

앞 명령을 실행후

test , wpa2 와이파이 신호 정보를 모으고 있는 중입니다.

위 그림에서 빨간 줄은 크랙 할려는 와이파이 신호에 접속한 기기를 뜻합니다.

------------------------------------------------------------------------------------

다른 터미널 창에서 besside-ng 명령을 실행 합니다.

besside-ng -c 11 -b 00:00:00:88:FA:FA wlan0

besside-ng 는 병목을 일으키는 신호를 보내서, handsake 를 좀더 쉽게 수집하는 역할을 하게 합니다.

- c 11 - handsake 를 수집하려는 test, wifi 의 채널

- b 00:00:00:88:FA:FA - handsake 를 수집하려는 test, wifi 의 MAC

외에

aireplay-ng 명령을 사용해도 됩니다.

besside 와 차이 점은 besside 는 카운터식으로 한번씩 병목 신호를 보냅니다.

aireplay-ng 는 보통 끊임 없이 병목신호를 보낸다고 보시면 됩니다.

오랫동안 병목을 일으키면, 와이파이 송신가 자체가 채널을 바꾸는 경우도 생깁니다.

상황에 따라 다르긴 하나 보통 besside 를 추천 합니다.

besside 가 잘 안먹히는 경우는 aireplay-ng 를 사용해 보도록 합니다.

aireplay-ng 사용 방법

aireplay-ng -0 0 -a 00:00:00:88:FA:FA wlan0

-0 0 - 병목 신호를 보내는 횟숩니다. -0 5 라면 5회를 보냅니다.

-0 0 은 제한없이 계속 보내 라는 뜻입니다.

-a 00:00:00:88:FA:FA - 공격할 와이파이

접속한 기기가 크랙 할려는 와이파이 기기와 신호를 주고 받을때

handsake 를 가로 챌수 있습니다.

양쪽 기기 신호가 양호할수록(가까울 수록), handsake 가 잘 잡히는 편입니다.

ctrl+c 키를 눌러 캡처를 종료 시킵니다.

*handsake 캡처는 신호가 좋을수록 유리한것 같습니다.

어쩔땐 1분안에 잡힐수도 있으며, 어쩔땐 몇일씩 돌려야 잡히는 경우도 있습니다.

오랜시간 작업해도 안 잡히는 것들도 가끔 존재 합니다..

잘 안잡힐때는 마음을 비우고 계속 시도를 해보는 수밖에 없는것 같습니다.

이제 또 다른 창으로 와서 보면 여러 파일들이 보이는데

a-01.cap 파일 만 필요합니다.

a-01.cap 파일을 usb에 연결해서 복사합니다.

아제 윈도우로 와서 와이파이 크랙을 시도할 차랩니다.

aircrack-ng GUI 를 실행합니다.

64비트와 32 비트 버전이 존재하며

설치된 위도우 비트 버전에 마추어 실행하면 됩니다.

빨간줄 Choose 버튼을 클릭합니다.

빨간줄 WPA 는 아직 신경 쓰지 마세요.

참고로 aircrack-ng 다운 받는곳

현제 프레임 워크4.0 이 설치 되어 있어야 합니다.

프레임 워크 4.0 받는곳

https://www.microsoft.com/ko-kr/download/details.aspx?id=24872

아까 handsake 를 수집했던 a-01.cap 파일을 선택합니다.

2번째 빨간줄 WPA 를 클릭합니다.

하단 wordlist 칸이 생기면 적당한 wordlist 파일을 선택해 줍니다.

wordlist 란 쉽게 말해 , 암호를 모아 놓은 text 파일이라고 생각하면 됩니다.

작게는 몇kb ~ 몇Gb 바이트 크기까지 존재하며

당연히 코어수와 쓰레드 수가 많은 CPU 가 용이합니다.

그리고 제 컴퓨터로 워드 탐색시 CPU 풀로 돌릴경우,

보통 온도가 100도까지 육박하게 됩니다.

경험상 수차례 8~12시간 정도 돌린적이 종종 있었는데

고장 난 적은 없습니다..

100도 까진 cpu 가 버틴다고 합니다...

그러다 못버티면 컴퓨터가 꺼지게 됩니다...

*위를 실행해서 생기는 컴퓨터 상태에 대해선 책임은 못짐

참고로 워드 리스트를 구할수 있는 사이트 중 하나 입니다

https://www.wirelesshack.org/wpa-wpa2-word-list-dictionaries.html

준비된 워드 리스트를 선택합니다.

Lanunch 를 클릭합니다.

잠시후 test 와이파이 신호의 암호를 발견했습니다.

보듯이 와이파이 암호를 쉽게 설정한 경우는 크랙이 쉽다는걸 볼수 있습니다.

---------------------------------------------------

종합 명령 정리

kail 리눅스를 사용해

handsake 를 수집한다.

ex)

airmon-ng start wlan0

어뎁터를 사용할수 있게, 모니터 활성화

airodump-ng wlan0

와이파이 신호 검색

airodump-ng -c 1 wlan0

특정 채널 검색, c 채널을 1~13

airodump-ng -c 11 -w a --bssid 00:00:00:88:fa:fa wlan0

정보 수집,

besside-ng -c 11 -b 00:00:00:88:FA:FA wlan0

트래픽 유발

aireplay-ng -0 0 -a 00:00:00:88:FA:FA wlan0

트래픽 유발

윈도우로 와서

적당한 wordlist 를 대입해 크랙을 시도한다.

* handshake를 잡았다고 해서 항상 100% 정확한것이 아닙니다

handshake 정보가 올바르지 않을경우 ,

word를 대입해도 제대로 key 를 찾아내지 못합니다.

위 처럼 wordlist 를 대입하는 공격 방법을 bruteforce 라고 합니다.

이 외에 fluxion 이라는 공격 방법도 존재 합니다.

eviltwin 을 병형해서 공격 하는 방법입니다.

어느게 꼭 좋다라기 보다는 bruteforce와 fluxion 나름 장단점이 있습니다.

fluxion (영문 설명)

fluxion 사용시

vmware 를 사용한다면 16버전이나 최신 버전을 사용하길 추천합니다.

kail 는 2020 이상 사용하기를 추천합니다

마지막 WEP 크랙에 대한 팁

지금은 99% 가까이 wpa/wpa2 암호화를 사용합니다.

wep 는 100% 크랙이 가능하기 때문에 지금은 사용하지 않습니다.

wpa2 는 위에서 보듯이, 암호를 특정하게 설정한 경우는

10년 동안 워드리스트를 컴퓨터에 대입해 돌린다 해도

크랙 하지 못할수도 있습니다.

간단히 wep 크랙 설명

기본 kail 명령어를 사용 하실 줄 안다는 가정하에(위 설명을 참고하세요)

airodump-ng -c 1 -w a --bssid 00:11:22:00:11:22 wla0

명령은 wpa2 의 handsake 를 캡처 할때와 같습니다.

단지 차이점은 wep 는 data 량을 수집하는게 중요 하다는 것입니다.

data 양이 많을 수록 크랙이 용이 합니다.

보통 20000 정도를 수집한 후 크랙하시고

실패하면 다시 모아서 크랙 하면 됩니다.

그래서 데이터를 빠르게 모우기 위한 인젝션 명령이 존재합니다.

인젝션이 들어가기 위해선 , 와이파이 수신기 칩이 지원이 되야 합니다.

인젝션을 지원하지 않으면, 명령을 넣어도 들어가지 않음..

(ex)

aireplay-ng -1 0 -a 공격 받는 쪽 맥 wlan0

식으로 인젝션을 시도 합니다.

이때 나의 와이파이 수신기 맥도 하단에 출력 되므로 참고하세요.

인젝션이 먹힌다음 , : ) - 이런 모양이 뜲

aireplay-ng -3 -b 공격 받는 쪽 맥 -h 나의 맥 wlan0

명령을 하면 데이터가 빠르게 모입니다.

kail 리눅스, wpa,wpa2,wep

'컴퓨터 &IT정보' 카테고리의 다른 글

| mp3 편집기 mp3DirectCut 추천 (0) | 2019.05.02 |

|---|---|

| 티스토리 사이드바 가로 크기, 본문 가로 크기 조절 방법 (0) | 2019.04.24 |

| 컴퓨터 메인보드 베터리 교환 하기. (0) | 2019.04.04 |

| 카카오톡 PC 줄 바꿔 쓰기 (0) | 2018.12.16 |

| 토렌트 다운로드만 하기..Transmission (2) | 2018.12.15 |